Role-based access control using Amazon Cognito and an external identity provider | AWS Security Blog

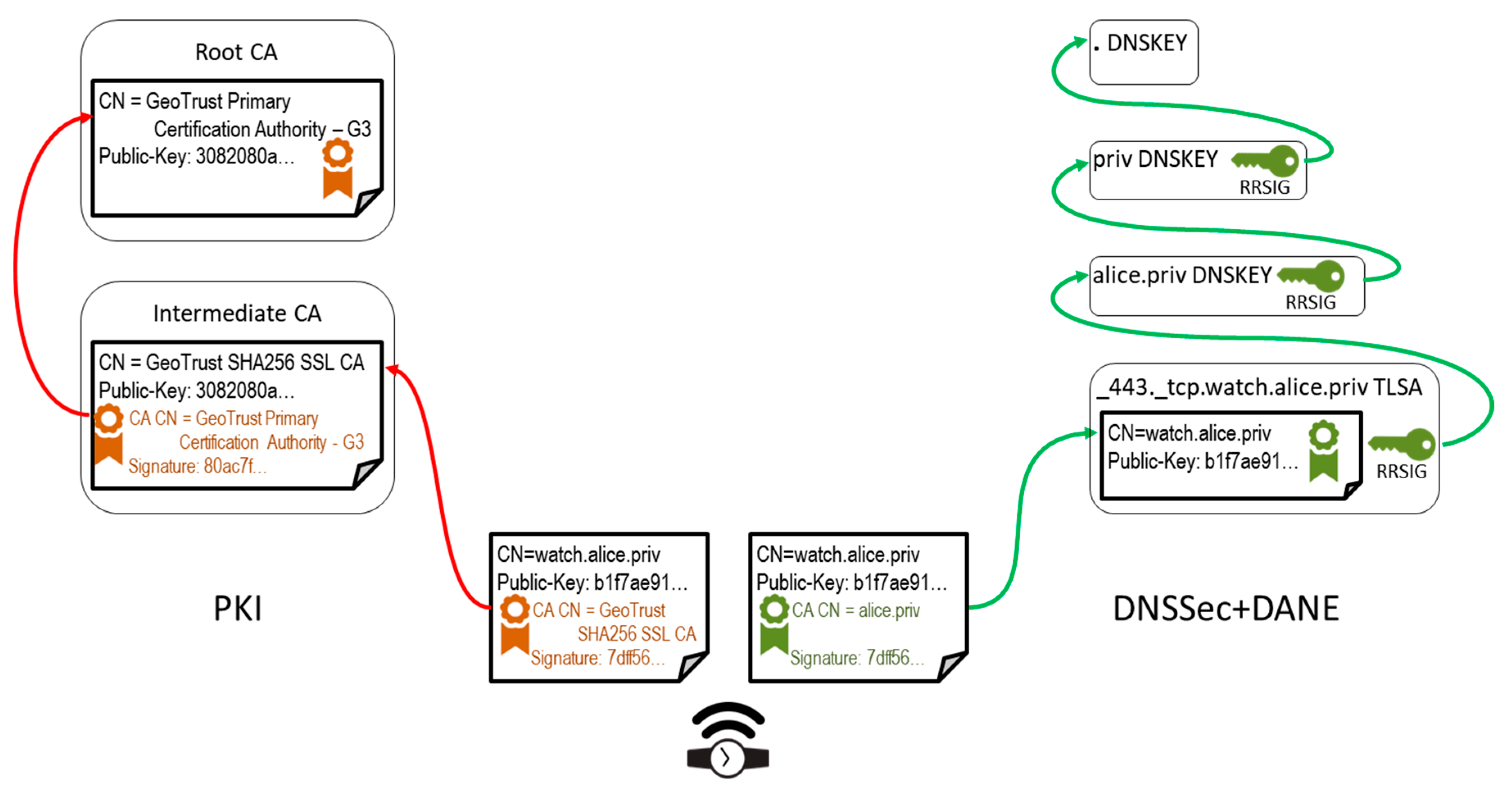

Sensors | Free Full-Text | Internet of Things with Lightweight Identities Implemented Using DNS DANE—Architecture Proposal

Role-based access control using Amazon Cognito and an external identity provider | AWS Security Blog

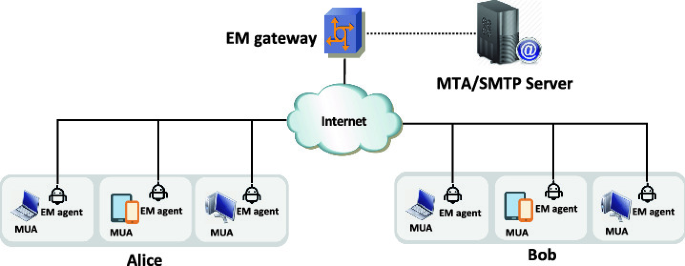

Email Address Mutation for Proactive Deterrence Against Lateral Spear-Phishing Attacks | SpringerLink

Role-based access control using Amazon Cognito and an external identity provider | AWS Security Blog